可怕的Shamoon恶意程序,即Disttrack,最近重现江湖。政府机构和威胁情报公司正在调查最近一系列与其相关的攻击事件。那么,Shamoon又引起了哪些血雨腥风,详情请看孙毛毛同学的报道。

背景

Shamoon首秀发生在2012年8月15日,当时沙特阿拉伯石油公司Saudi Aramco对外宣布,其系统和内部网络遭遇了网络攻击。根据该公司提供的信息,Shamoon感染了3万多个工作站。

2016年12月,安全专家观察到新一波利用Shamoon恶意程序发起的网络攻击。Palo Alto Networks和Symantec的安全专家都报道了针对某个沙特阿拉伯企业的网络攻击。Shamoon的新变种,也就是所谓的Shamoon 2,会用3岁叙利亚小男孩陈尸土耳其海岸的照片改写感染设备上的MBR。

据Symantec的报道,Shamoon为何突然卷土重来,目前尚未可知。但是,因为Shamoon的payload破坏性极强,攻击者很明显是要让其目标警醒起来。

今年1月,Palo Alto Networks的研究人员发现了新的Shamoon 2恶意程序,针对的是一些可视化产品。IBM X-Force事件响应和情报服务(IRIS)的研究人员认为,Shamoon恶意程序是沙特阿拉伯和伊朗两国间信息战争的重要元素。研究人员已发现用来传输Shamoon的服务器,并已攻入攻击者使用的服务器,收集了更多信息,以研究Shamoon带来的威胁及其攻击链。

据IBM的报告,专家认为,最近攻击事件中使用Shamoon的攻击者高度依赖武器化文件,攻击者构建这些文件以利用PowerShell建立最初的据点,并发起后续的行动。

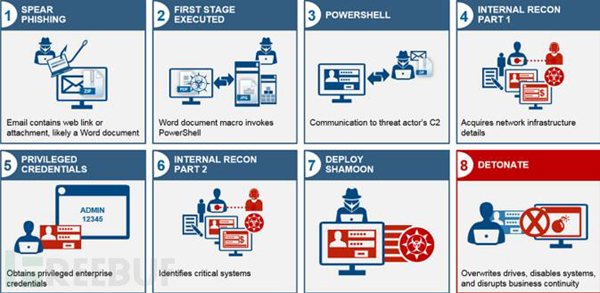

攻击过程

- 攻击者向目标企业的员工发送钓鱼邮件。邮件中包含一个Office文档的附件。

- 打开附件,触发PowerShell脚本,运行命令行,访问感染设备。

- 攻击者与感染设备通信,并远程在感染设备上执行命令。

- 攻击者利用其访问权限,部署其他工具和恶意程序至其他端点,或在网络中提升权限。

- 攻击者连接其他系统,定位关键服务器,来研究该网络。

- 攻击者部署Shamoon恶意程序。

- Shamoon开始爆发,企业中所有感染设备上的硬盘数据都会被彻底删除。

攻击者一般通过冒充可信人员,比如沙特阿拉伯商务投资部或埃及软件公司IT Worx,向目标对象发起鱼叉式钓鱼攻击。通过邮件发过来的Word文档一般标记为简历、医保材料或者密码策略指南等受害者可能感兴趣的内容。文件中包含一个恶意宏,这个恶意宏就是攻击的开端。当受害者运行宏时,它会启动两个Powershell脚本。

第一个脚本通过HTTP从139.59.46.154:3485/eiloShaegae1上下载并执行令一个Powershell脚本。第二个脚本使用VirtualAlloc库调用,建立内存缓冲,并通过HTTP从45.76.128.165:4443/0w0O6上获取shell代码,拷贝至该缓冲区,并用CreateThread执行代码。这个线程会建立另一个缓冲区,然后把从45.76.128.165:4443/0w0O6上获取的一个PowerShell脚本放到这个缓冲区,并运行该脚本。

根据我们对此恶意文档的观察,我们发现后续shell会话可能与Metasploit的Meterpreter有关,部署了其他的工具和恶意程序后,再部署了三个与Shamoon有关的文件:ntertmgr32.exe、ntertmgr64.exe和vdsk911.sys。研究人员发现了用来放置这些恶意可执行文件并发起攻击的两个web域:

Ntg-sa[.]com,伪装为沙特阿拉伯石化公司Namer Trading Group合法域ntg.sa.com。

maps-modon[.]club,假冒maps.modon.gov.sa,这个网站与沙特阿拉伯工业产权机构有关。

系统管理员可根据上述信息,检查与上述域有关的连接,并加以阻止。研究人员还发现,攻击者利用感染设备,来侦察并收集网络中的信息,并盗取敏感数据。这个阶段完成后,攻击者将部署Shamoon payload。沙特阿拉伯已提醒当地企业,注意防范Shamoon恶意程序。专家认为,攻击者将临时隐身、改变战略,并继续其行动。

报告全文:

IBM:

https://securityintelligence.com/the-full-shamoon-how-the-devastating-malware-was-inserted-into-networks/

Symantec:

https://www.symantec.com/connect/blogs/shamoon-back-dead-and-destructive-ever

- 还没有人评论,欢迎说说您的想法!